Das Standard-Datenschutzmodell (SDM) ist eine Methode zur Datenschutzberatung und –prüfung auf der Basis einheitlicher Gewährleistungsziele. Das SDM kann eine Hilfestellung für betriebliche Datenschutzbeauftragte sein, um im Unternehmen Datenschutz methodisch umzusetzen.

Der Inhalt im Überblick

Standard-Datenschutzmodell – Geschichte

Die unabhängigen Datenschutzbehörden des Bundes und der Länder haben die Erprobung und Anwendung des Standard-Datenschutzmodells in der Version 1.0 auf ihrer Konferenz im November 2016 empfohlen. Begonnen hatte die Entwicklung des SDM aber schon bevor in Brüssel über die Datenschutz-Grundverordnung verhandelt wurde. Der Auftrag kam von der Konferenz der unabhängigen Datenschutzbehörden des Bundes und der Länder. Durchgeführt wurde die Entwicklung des Leitfadens von einer Arbeitsgruppe dieser Aufsichtsbehörden.

Das Standard-Datenschutzmodell soll Technikern und Juristen einen Weg eröffnen, Recht in zweckmäßige und rechtskonforme Technik umzusetzen und dabei eine gemeinsame Sprache zu finden. Ein solches Modell soll eine Methodik für den Datenschutz entwickeln, die im Bereich Datensicherheit durch den etablierten IT-Grundschutz des Bundesamtes für Sicherheit in der Informationstechnik (BSI) schon lange vorhanden ist.

Mehr als nur „CIA“

Schon aus dem IT-Grundschutz kennt man die Schutzziele „Vertraulichkeit, Integrität und Verfügbarkeit“. Gerne nach den englischen Worten „Confidentiality, Integrity, Availability“ als „CIA“ bezeichnet.

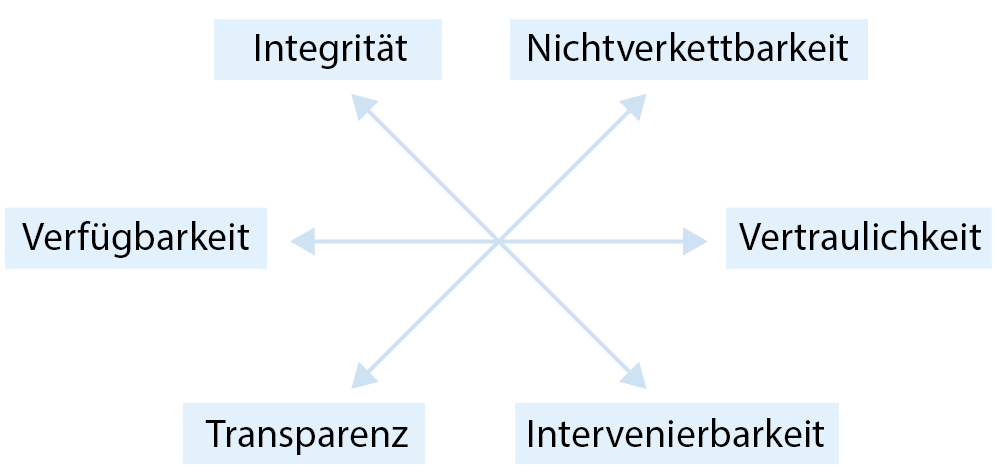

Diese Schutzziele stehen im Standard-Datenschutzmodell nicht alleine. Es gibt noch weitere Schutzziele: Transparenz, Nicht-Verkettbarkeit und Intervenierbarkeit. Aus diesen sechs Schutzzielen werden Paare gebildet und innerhalb dieser Pärchen gibt es praxisrelevante Spannungen.

Was bedeuten die Schutzziele und wie kann ich sie umsetzen?

- Die Sicherstellung von Verfügbarkeit erreichen wir durch Schaffung von Redundanz (Backups), dem Schutz der Systeme und schnellen Reparaturzeiten.

- Die Sicherstellung von Integrität erreichen wir z.B. durch Hash-Wert-Vergleiche oder Festlegung von Referenzen.

- Vertraulichkeit wird durch Verschlüsselung, Rollentrennungen oder Abschottung von Systemen erreicht.

- Transparenz steht für die Prüffähigkeit der Organisation durch Protokollierung und/oder Dokumentation.

- Nicht-Verkettbarkeit ist die Trennung von Daten für unterschiedliche Zweckbestimmungen.

- Das Sicherstellen von Intervenierbarkeit erreichen wir durch Bearbeitungsschnittstellen.

Spannungsfelder im Alltag

Intervenierbarkeit, die Veränderbarkeit der Daten, arbeitet direkt gegen die Unversehrtheit, die Vollständigkeit, also die Integrität der Daten. Entsprechend müssen Lösungen zugeschnitten werden. Eine „Single Point of Contact“ (SPOC) Lösung für Datenkorrekturen wird sich positiv auf die Integrität der Daten auswirken.

Das zweite Spannungspaar stellt Transparenz und Nicht-Verkettbarkeit dar. Entweder transparent und dokumentiert oder getrennt und individualisiert möchte man meinen.

Verfügbarkeit und Vertraulichkeit sind das letzte Paar, das im Arbeitsalltag unter einen Hut zu bringen ist. Zu gewährleisten das Verfahren und Daten zur Verfügung stehen und angewendet werden können (Verfügbarkeit), wird nicht einfacher, wenn nur restriktiv und befugt auf diese Verfahren und Daten zugegriffen werden darf (Vertraulichkeit).

Datenminimierung als siebentes Schutzziel

Datenminimierung, auch bekannt als Datensparsamkeit, beschreibt den Grundsatz, so wenige Daten wie nötig zu verarbeiten. Es ist ein siebentes, ein alleinstehendes Schutzziel. Damit soll betont werden, dass das „Verbotsprinzip mit Erlaubnisvorbehalt“ über allen anderen Schutzzielen steht. Eine Verarbeitung von personenbezogenen Daten, die zur Zweckerfüllung nicht notwendig ist, ist schlichtweg unzulässig.

Was fehlt dem Standard-Datenschutzmodell?

Kurzum: Im Standard-Datenschutzmodell gibt es immer noch keine Maßnahmenkataloge. Diese erweisen sich in ihrer Ausführlichkeit aber gerade als Stärke des IT-Grundschutz des BSI. Wenn eine Methodik im Datenschutz geschaffen werden soll, ein Standard-Datenschutzmodell das seinen Namen verdient, dann sind entsprechende Maßnahmenkataloge notwendig, um es praxistauglich und anwenderfreundlich zu machen. So bleibt das Modell zurzeit nur Theorie.

Sollte es gelingen einen praxistauglichen Maßnahmenkatalog zu erstellen, dann trennen uns nur noch wenige Anpassungen an die DSGVO von einer möglichen Methodik im Datenschutz.

Update

Im September 2018 hat die Unterarbeitsgruppe Standard-Datenschutzmodel sieben Referenz-Bausteinen als Vorschlag zur Umsetzung von Anforderungen des Datenschutzes und der DSGVO publiziert. Diese sind zwar noch nicht von der DSK abgestimmt. Dennoch sind sie einen Blick Wert. Zudem bitten die bei der Entwicklung der Bausteine beteiligten Datenschutzbehörden ausdrücklich um Erfahrungen bei deren Erprobung, um somit zur Weiterentwicklung von Methode und Maßnahmen beizutragen. Die Bausteine finden Sie hier.

Wir hatten einen freiwilligen IT-Sicherheit- und Datenschutz-Quickcheck. Während dieses Audits, wurde das Standard-Datenschutzmodell (SDM) als zwingend notwendig dargestellt, da sich zukünftig (zeitnah) Auditoren und Landesdatenschutzbeauftrage daran orientieren werden.

Jedoch schießen (meiner Meinung nach) die Anforderungen des SDM weit über die gesetzlich verpflichteten Inhalte der TOMs hinaus. Für die Anforderungen eines Audits, können von mir aus höhere Schutzmaßnahmen gefordert werden (dann wird es halt ein anderer „Zertifizierungsverein“). Für die Beurteilung durch den Gesetzgeber (Landesdatenschutzbeauftragten) ist dies meiner Meinung nach nicht möglich. Gibt es aktuelle Erfahrung in dieser Richtung?

Natürlich stellt die DSGVO und nicht das SDM die rechtliche Basis dar. Art. 32 DSGVO besagt, dass der Verantwortliche und der Auftragsverarbeiter geeignete technische und organisatorische Maßnahmen treffen, um ein dem Risiko angemessenes Schutzniveau zu gewährleisten. Entsprechend sind absolute Aussagen wie „zwingend notwendig“ nicht zielführend.

Art. 42 DSGVO regelt die Zertifizierung. Die DSK hat Ihr entsprechendes Kurzpapier von September 2017 im Dezember 2018 überarbeitet und schreibt mit Stand vom 17.12.2018:

„Die Aufsichtsbehörden des Bundes und der Länder arbeiten derzeit intensiv an der Entwicklung abgestimmter, länderübergreifend geltender Kriterien, damit auch im Vollzug der Aufsichtsbehörden eine einheitliche Bewertung im Sinne der DS-GVO ermöglicht wird. Ein Wildwuchs zahlreicher unterschiedlicher Zertifizierungsverfahren sollte gerade mit Blick auf ein einheitliches europäisches Datenschutzniveau im Interesse aller Beteiligten vermieden werden.“

Das SDM liegt weiterhin in der Version 1.1 vom 25./26. April 2018 vor. Oder anders gesagt: In beiden Fällen bisher nichts neues.

Wenn Sie ein ISMS nutzen wollen, um ein angemessenes Schutzniveau zu gewährleisten, dann gibt es unterschiedliche Möglichkeiten.

Das sich „zeitnah“ alles nach dem SDM richten wird, ist m.E. nicht abzusehen, insbesondere, da es um den individuellen Einzelfall geht.

Vielen Dank für die Einschätzung!