Werden Zugriffsrechte missbraucht, um z.B. Dateien und Ordner anderer Kollegen einzusehen, ist dies oft schwer nachweisbar. Mit Hilfe der UsrClass.dat Datei eines Benutzers können dessen Zugriffe auf Ordner nachvollzogen und zeitlich eingeordnet werden. Dieser Artikel ist Teil unserer Reihe Daten verraten.

Der Inhalt im Überblick

Verdacht des Rechtemissbrauchs

IT-Mitarbeiter genießen großes Vertrauen und haben aufgrund ihrer Tätigkeit weitreichende Rechte auf den IT-Systemen des Unternehmens und letztendlich auch Zugriff auf Daten anderer Kollegen. Leider kann es vorkommen, dass sich der ein oder andere nicht an seine Berufsethik und Arbeitnehmerpflichten hält und seine IT-Rechte dazu missbraucht, Einsicht in fremde Daten wie z.B. Gehälter oder Gesprächsprotokolle zu nehmen. Besteht der begründete Verdacht eines Rechtemissbrauchs, können durch eine IT-forensische Analyse der Benutzerprofile auf verschiedenen Systemen, die Tätigkeiten des in Verdacht stehenden Administrators nachvollzogen werden.

Ordnerstruktur auf Laufwerken nachvollziehen

Windows speichert sowohl die Zugriffe auf Ordner als auch die Ansichtseinstellungen dieser in der Registry. Die sogenannten Shellbags finden sich spezifisch für jeden Benutzer in der NTUSER.DAT und in der UsrClass.dat. Letztere ist deutlich ergiebiger in den Ergebnissen. Dies liegt daran, dass die NTUSER.DAT alle Zugriffe via Desktop auf Ordner speichert, während die UsrClass.dat die Zugriffe über den Explorer protokolliert. Existiert für einen Ordner in einem der beiden Dateien ein Eintrag, wurde das Verzeichnis mindestens einmal besucht. Die Pfade zu den Einträgen lauten wie folgt:

NTUSER.DAT\Software\Microsoft\Windows\Shell\BagMRUNTUSER.DAT\Software\Microsoft\Windows\Shell\BagsUsrClass.dat\Local Settings\Software\Microsoft\Windows\Shell\BagMRUUsrClass.dat\Local Settings \Software\Microsoft\Windows\Shell\Bags

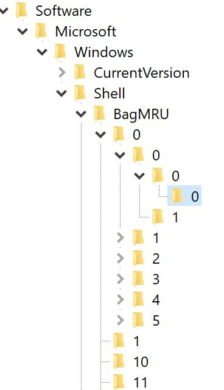

Die Einträge sind in einer baumartigen Struktur organisiert.

„BagMRU“ steht hierbei für den Desktop, die Null darunter für den Ort „Computer“, die nächste Null beschreibt Laufwerk „C:\“, anschließend folgt der Ordner „Users“ und die letzte Null ist einer der Benutzerordner. Die erste 1 in dem Baum steht für den Ordner „Program Files“. Dadurch ist zu erkennen, dass dies der klassischen hierarchischen Struktur auf dem Datenträger nachempfunden ist. Für jedes angeschlossene Laufwerk wird ein solcher Baum erstellt. Dadurch lassen sich auch externe Medien und die darauf befindlichen Ordner rekonstruieren.

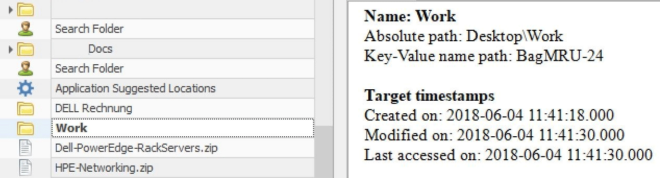

Mit Tools wie dem ShellbagsExplorer lassen sich die Einträge auch grafisch aufbereiten.

Der Pfadangabe ist zu entnehmen, dass sich der Ordner „Work“ direkt auf dem Desktop befand. Ob dieser aktuell noch auf dem Desktop existiert, zeigt das forensische Artefakt nicht. Dies muss an einer anderen Stelle der forensischen Analyse geprüft werden.

Zeitliche Einordnung

Wie in dem oberen Bild zu sehen, protokollieren die Shellbags auch Zeitangaben. Die „Target“-Zeitstempel beziehen sich auf den betroffenen Ordner auf dem Dateisystem. Der „Created on“-Zeitstempel gibt an, wann dieser Ordner erstellt wurde. Es kann aber auch bei einigen Ordnern der letzte Zugriff festgestellt werden. Den Schlüssel zu dieser Information bildet der Wert „MRUListEx“, welcher in jedem Subschlüssel enthalten ist. Dieser gibt, wie bereits im Artikel zu Dateizugriffen erklärt, an, in welcher Reihenfolge die Ordner geöffnet wurden.

Die Nummer des zuletzt geöffneten Ordners steht dabei am Anfang der Liste. Beim Zugriff auf einen Ordner, wird dieser vorne in der MRUListEx eingetragen und der Schlüssel erhält einen neuen Zeitstempel mit dem Datum, an welchem der Wert geändert wurde. Dadurch kann dem Zugriff ein Zeitstempel zugeordnet werden.

Der Vorgang hat aber auch einen Haken: Alle anderen Schlüssel, die sich ebenfalls auf Order in diesem Verzeichnis beziehen, bekommen ebenfalls ein neues Datum. Rein optisch wurden somit alle Ordner geöffnet. Der Zeitstempel gilt somit nur für den ersten Eintrag in der MRUListEx. Bei den folgenden Einträgen kann lediglich gesagt werden, dass diese protokollierten Ordner vorher geöffnet wurden.

Umfassende Historie der Ordnerstruktur

Windows löscht in der Regel keine Schlüssel, sodass an dieser Stelle die Existenz auch von Ordnern nachgewiesen kann, welche tatsächlich nicht mehr auf dem System existieren oder sich auf anderen Laufwerken befanden. Gilt es, wie in diesem Beispiel, nachzuweisen, dass ein IT-Mitarbeiter seine administrativen Rechte missbraucht hat, um Ordner einzusehen, für welche er nicht befugt war, sind diese Artefakte geeignet eine Übersicht über die jemals verwendeten Ordner zu erstellen. Damit kann ein Verdacht schnell entkräftet oder erhärtet werden. Wie in einem anderen Artikel bereits beschrieben, geht es letztendlich um Vertrauen, welches den Mitarbeitern in der IT entgegengebracht wird.