Am Anfang einer jeden IT-forensischen Analyse wird zunächst untersucht, um was für ein System es sich genau handelt. Diese Informationen sind für die weitere Untersuchung essentiell, da hierüber Informationen gewonnenen werden können, welche das zu analysierende System eindeutig identifizieren. Unter Windows wird hierfür der SYSTEM-Registry-Hive ausgelesen werden. Dieser Artikel ist Teil unserer Reihe „Daten verraten“.

Der Inhalt im Überblick

Verdacht auf Datendiebstahl

Einer Ihrer Mitarbeiter weiß über Dateien Bescheid, welche vertraulich behandelt wurden. Nun liegt es nahe, dass sich dieser Mitarbeiter unrechtmäßig Zugriff auf einige, nicht öffentliche, Systeme verschafft hat. Für jede forensische Untersuchung ist es unabdingbar, das System zu charakterisieren und möglichst eindeutig zu bestimmen. Dies gilt für Untersuchungen im Falle eines Datendiebstahls, aber auch generell für IT-forensische Analysen. Deshalb ist das Auslesen der Systeminformationen immer der erste Schritt einer professionellen Untersuchung.

Charakterisierung des Systems

Im Folgenden werden die Registry-Keys beschrieben, aus welchen die Informationen extrahiert werden. Hierbei ist die Reihenfolge der Informationsgewinnung essentiell, da zu Beginn festgestellt wird, welche weiteren Registry-Keys die relevanten Informationen enthalten.

CurrentControlSet

In dem System-Registry-Hive sind meist mehrere „Control Sets“ gespeichert. Ein „Control Set“ beinhaltet Einstellung für die Systemkonfiguration, welche zum Starten des Systems verwendet werden, wie bspw. Treiber und Service Informationen. Das CurrentControlSet muss bestimmt werden, um das aktuelle „Control Set“ festzustellen. Dazu kann der Registry Schlüssel SYSTEM\Select ausgelesen werden. In dem eingefügten Bild ist das ControlSet001 das aktuellste.

Dies ist daran zu erkennen, dass der Wert unter dem Namen „Current“ 1 ist. Unter dem Namen „LastKnownGood“ ist die Version gespeichert, mit welcher das System zuvor gestartet ist. Auf diese Version kann zugegriffen werden, falls das System während des aktuellen Neustarts unerwartet auf einen Fehler läuft.

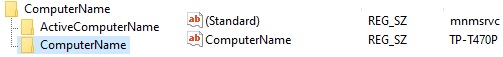

Computername

Der Computername wird ausgelesen, um das zu untersuchende Gerät zu identifizieren. Anhand dieses Namens und der Seriennummer der Hardware ist es neben den IT-Forensikern ebenfalls dem Auftraggeber möglich das Gerät eindeutig in der Netzwerkumgebung zu identifizieren. Hierfür wird der Name des Rechners über den Registry Eintrag SYSTEM\ControlSet001\Control\ComputerName\ComputerName ausgelesen.

Zeitzone

Um in weiteren Analyseschritten die Zeitstempel richtig einsortieren zu können, wird die eingestellte Zeitzone benötigt. Diese kann unter dem Registry Eintrag SYSTEM\CurrentControlSet\Control\TimeZoneInformation ausgelesen werden. In Deutschland handelt es sich in der Regel um die Western Europe Standard Time.

![]()

Die Zeitstempel in der Windows Registry werden in der koordinierten Weltzeit (Coordinated Universal Time – UTC) gespeichert. Weitere Spuren auf der Dateisystemebene sind in der lokalen Zeitzone gespeichert. Um die verschiedenen Spuren miteinander in Korrelation bringen zu können, ist es wichtig, dass die Zeitstempel aus verschiedenen Zeitzonen in eine gerechnet werden. Durch die u.a. in Deutschland geltende Sommerzeit ist in diesem Arbeitsschritt Vorsicht geboten.

Letzter Shutdown

Wann ein System das letzte Mal heruntergefahren wurde, kann dem SYSTEM\CurrentControlSet\Control\Windows Eintrag entnommen werden. Dieser Zeitstempel ist in einer IT-forensischen Analyse nützlich, um feststellen zu können, ob nach der Abgabe des Gerätes dieses noch weiterverwendet wurde. Dieser Zeitstempel ist im Hexadezimalcode gespeichert. Umgewandelt ist dies der 26.06.2019 um 08:13 Uhr (UTC).

![]()

Starten der Analyse

Die gewonnenen Informationen aus dem SYSTEM-Hive können bei der Aufklärung eines Datendiebstahls, aber auch jeder anderen IT-forensischen Analyse, Hinweise liefern. Durch das „Control Set“ wird bestimmt, welche der vorhandenen Informationen die aktuellste ist. Zudem kann bei einem Vorfall, welcher länger her ist, möglicherweise auf die „LastKnownGood“ Version zugegriffen werden. Des Weiteren können die Informationen genutzt werden, um die weitere Analyse zu planen und vorzubereiten.

Im Falle eines Datendiebstahls ist es relevant, wann und von wem ein Computer verwendet wurde. Anhand der Systemcharakteristiken lässt sich ein Profil erstellen, welches zur Identifikation des Systems dient. Vor Gericht ist es essentiell nachzuweisen, dass man die Erkenntnisse aus dem richtigen System gewonnen hat. Ergänzend liefert die Analyse des SYSTEM-Hives auch erste wichtige Anhaltspunkte zum Geschehen auf einem Rechner.