Stellen Sie sich vor jemand könnte sekundengenau nachweisen, was Sie die letzten Jahre alles so auf Ihrem Rechner getan haben. Was bei dem geneigten Datenschützer Schweißtropfen auf der Stirn auslöst, führt umgekehrt bei dem IT-Forensiker zu einem freudigen Lächeln. Möglich wird dies durch das sog. „Timelining“. Danach könnte es also auch heißen: „Ich weiß, was du letzten Sommer getan hast.“

Der Inhalt im Überblick

Was ist Timelining?

Das Timelining wird in der IT-Forensik dazu benutzt, um einen Tathergang im Detail rekonstruieren zu können. Bestimmte Aktionen eines Täters haben auch bestimmte Spuren zur Folge. Teilweise resultiert eine Aktion zeitgleich auch in mehreren Spuren auf einem Rechner. Bei diesen Spuren handelt es sich um Dateien, welche das Betriebssystem in Folge einer Aktion des Nutzers anlegt.

Nehmen wir als praktisches Beispiel die Ausführung eines Programms (z.B. eines Hacking-Tools). Stellen Sie sich vor, Sie sind der zuständige IT-Forensiker und müssen nun herausfinden ob und wann dieses Tool auf dem Ihnen vorliegenden Rechner ausgeführt wurde. Bei der Ausführung eines Programms entstehen eine Reihe von Spuren, z.B. versucht Windows das erneute Starten des Programms zu beschleunigen und legt für jedes ausgeführte Programm im Ordner [ROOT]:\Windows\Prefetchs sog. Prefetch-Dateien an, welche u.a. jeweils auch den Namen des ausgeführten Programms, den Zeitpunkt der letzten Ausführung und einen Zähler für erfolgten Aufrufe enthält (die Bezeichnung [ROOT] steht hier für Ihr Laufwerk mit dem Betriebssystem, welches bei Windows i.d.R. C:\ sein dürfte).

Um Kompatibilitätsprobleme zu identifizieren erzeugt Windows daneben Einträge in der Registry unter HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache.

Darin enthalten sind neben dem Namen des Programms auch Angaben zur Dateigröße und zum Zeitpunkt der letzten Modifikation. Weiterhin resultiert die Ausführung eines Programms in einer Reihe von weiteren Spuren. Ordnet man nun diese Zeitstempel chronologisch, so erhält man einen guten Überblick über die auf dem System vorhandenen Spuren, welche wiederum auf die bestimmte Aktionen (hier: Ausführung eines Programms) hindeuten.

Vorteile des Timelining

Das Timelining bietet aus IT-forensischer Sicht eine Reihe von Vorteilen, zu nennen sind insbesondere:

- Untersuchung von Systemaktivitäten rund um den Zeitpunkt eines vermuteten Sicherheitsvorfalls werden relativ einfach ermöglicht,

- Schlüsselzeitpunkt eines Angriffs kann einfacher identifiziert werden,

- hohe Resistenz gegenüber Anti-Forensik-Maßnahmen (zu viele Spuren für Manipulationen),

- Anti-Forensik-Maßnahmen resultieren selbst in Spuren,

- Eindringlinge hinterlassen ihre „Fußabdrücke“ überall auf dem System.

Unterschiedliche Tools

Im Prinzip existieren für das Timelining zwei Open-Source-Tools. Hierbei handelt es sich um das Tool fls und mactime aus dem SleuthKit auf der einen Seite sowie log2timeline auf der anderen Seite. Beide Tools haben Ihre Vor- und Nachteile. Beispielsweise greifen fls und mactime zwar lediglich auf Spuren des Dateisystems zurück (welche Datei wurde wann erstellt oder modifiziert), sind dafür aber schnell (was gerade bei einem akuten Sicherheitsvorfall entscheidend sein kann). Zudem unterstützen sie viele verschiedene Hersteller und Dateisysteme wie z.B. Apple (HFS), Solaris (UFS), Linux (EXT), Windows (FAT, NTFS) oder CD-ROMs (ISO9660).

log2timeline dagegen berücksichtigt weit mehr als lediglich Spuren des Dateisystems und dessen Metadaten (z.B. auch Logfiles oder Zeitstempel der Registry- oder von anderen Artefakten). Jedoch legt es seinen Fokus mehr auf Windowsbetriebssysteme und benötigt aufgrund der Menge an Spuren erheblich mehr Zeit (mehrere Stunden), wird aber nicht umsonst „Super Timelining“ genannt.

Der Einsatz des jeweiligen Tools ist daher abhängig vom angestrebten Ziel. Bei zeitkritischen Untersuchungen und Reaktion auf einen Sicherheitsvorfall (Incident Response) sind voraussichtlich fls und mactime das Mittel der Wahl, während log2timeline bei einer zeitunkritischen Untersuchung einen wesentlich detaillierteren Einblick in das System ermöglicht.

Interpretation der Spuren

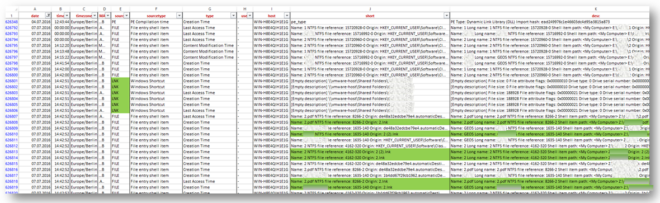

Maßgeblich ist am Ende jedoch die Interpretation der einzelnen Spuren durch den Analysten. Eine hervorragende Übersicht dazu ist beim SANS-Institut erhältlich (auf Seite 2). Denn das Timelining Tool gibt dem Anwender nur eine Ereignissliste an die Hand. Diese muss dann nach relevanten Informationen durchsucht werden. Ein Auszug aus einer Timeline könnte z.B. so aussehen:

Aus dieser Timeline erfährt man, dass hier am 07.07.2016 um 14:42:51 unter Windows eine PDF-Datei geöffnet wurde. Dies hatte unter anderem die Erstellung einer LNK-Datei zur Folge (siehe „Creation Time“). Weiterhin sind hier Zugriffe (siehe „Last Access Time“) sowie die Erstellung (siehe „Creation Time“) von sog. Jump Lists zu sehen (zu erkennen an der Zeichenfolge „automaticDestination“). Aus dem Beispiel wird ersichtlich, warum auch die simple Einführung eines Windows PCs seitens des Betriebsrates mitbestimmungspflichtig ist (§ 87 Abs. 1 Nr. 6 BetrVG). Allein schon durch die Vielzahl der Daten, die das Betriebssystem speichert, ist eine Leistungs- und Verhaltenskontrolle möglich.

Timelining zur Täterermittlung

Im Ernstfall ist das Timelining eine von mehreren Analysemethoden, um herauszufinden wer für einen Schaden verantwortlich ist. So kann der IT-Forensiker nachweisen, dass ein Datei-Download via E-Mail, Skype oder Internetbrowser stattgefunden hat, welche Programme zuletzt ausgeführt wurden oder wann das letzte Mal auf eine Datei zugegriffen wurde. Dadurch lassen sich potentielle Täter ermitteln oder ausschließen. Die gefundenen Spuren müssen anschließend noch gesichert werden und können dann später z.T. als Beweismittel vor Gericht verwendet werden.