Kürzlich wurde der Hackerangriff eines 20-jährigen Schülers bekannt. Die Masse der Daten und die Prominenz der Personen hat für ein hohes Medienecho gesorgt. Hackerangriffe in den unterschiedlichsten Dimensionen gehören mittlerweile zum Alltag. Höchste Zeit also, dass jeder einmal überprüft, ob eigene Daten gehackt wurden und sich mit den Maßnahmen vertraut macht, die in einem solchen Falle zu ergreifen sind.

Der Inhalt im Überblick

Steigende Zahl von Hackerangriffen

Ein Vorfall im Jahre 2017 gibt eine erschreckende Vorahnung, wieviel geklaute Daten im Darknet kursieren. Das BKA ist damals bei Open-Source-Recherchen in einer Underground Economy Plattform auf eine Aggregation von ca. 500 Millionen E-Mail-Passwort-Kombinationen gestoßen. Die Daten wurden von unterschiedlichen Quellen über Jahre hinweg gesammelt und in der Underground Economy zum kostenlosen Download angeboten.

Die hohe Zahl von Hackerangriffen ist häufig das Resultat eines nachlässigen Umgangs der Nutzer mit den zu treffenden Sicherheitsvorkehrungen. Nach wie vor gilt, durch das Ergreifen der richtigen präventiv Maßnahmen kann man sich vor Angriffen schützen. Welche Maßnahmen zu treffen sind, können Sie hier nachlesen.

Was aber ist zu tun, wenn die präventive Vorsorge versagt oder keine oder unzureichende Sicherheitsvorkehrung getroffen wurden und man zum Opfer eines Datendiebstahls wird?

Wurde ich gehackt?

Auf dem Markt werden unterschiedliche Tools angeboten, damit Privatpersonen herausfinden können, ob ihre E-Mail-Adresse oder Passwörter gehackt wurden und Daten im Internet verwendet werden. Im Folgenden werden drei Tools vorgestellt:

Identity Leak Checker

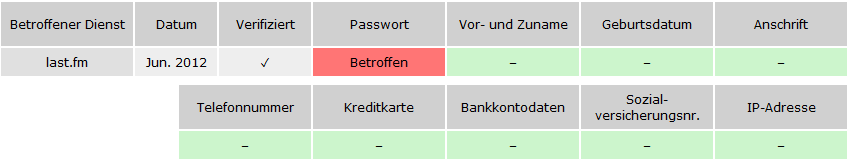

Das Hasso Plattner Institut hat den Identity Leak Checker entwickelt, mit welchem man überprüfen kann, ob das Passwort eines E-Mail-Accounts ausgespäht wurde. Hierzu muss der Anwender lediglich auf der Website seine E-Mail-Adresse eingeben. Sodann erfolgt ein Datenabgleich aus knapp 6 Milliarden Datensätzen um zu kontrollieren, ob die E-Mail-Adresse im Zusammenhang mit anderen personenbezogenen Daten wie z.B. Telefonnummer, Adresse oder Geburtsdatum im Internet offengelegt oder missbraucht wurde.

Have I Been Pwned?

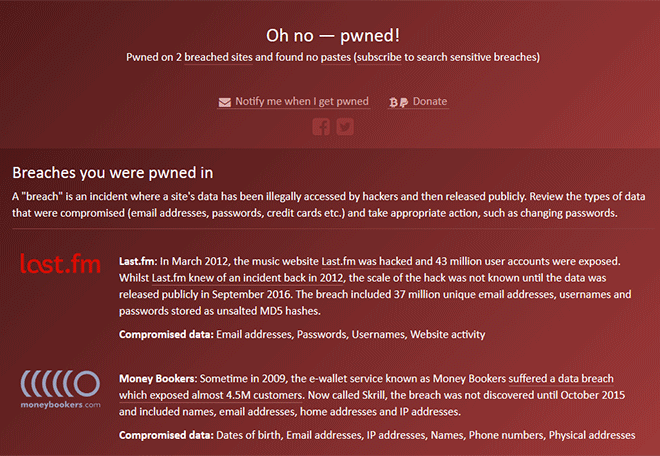

Der Sicherheitsexperte Troy Hunt hat die englischsprachige Website Have I Been Pwned entwickelt, wobei das Wort „pwned“ in der Gaming- und Internetszene von Wort „owned“ im Deutschen etwas besitzen/dominieren herrührt. Genauso wie bei Identity Leak wird die auf der Website die E-Mail-Adresse eingegeben und ebenfall mit knapp 6 Milliarden Datensätzen abgeglichen. Außerdem bietet das Tool dem Anwender die Möglichkeit, sich über die Benachrichtigungsfunktion „Notify Me“ informieren zu lassen, für den Fall, dass die E-Mail-Adresse künftig im Zusammenhang mit einer Datenpanne auftaucht.

Der Dienst „Have I Been Pwned?“ bietet auch die Möglichkeit Passwörter überprüfen zu lassen. Nun braucht es nicht viel Vorstellungkraft, dass es ein gewisses Sicherheitsrisiko darstellt einem Webdienst sein Passwort anzuvertrauen, um deren Sicherheit zu überprüfen. Mit dem Absenden des Passworts sollte man dieses daher als unsicher betrachten und den Dienst nur zur Bestätigung der Vermutung benutzen, dass das eigene Passwort kompromittiert ist.

Zwar geht das Passwort an einen renommierten Sicherheitsexperten, der auf seiner Seite zudem ein Mechanismus eingebaut hat, welches dieses Sicherheitsproblem entschärft. Denn die eingetippten Passwörter werden lokal gehasht und nur die ersten fünf Stellen werden an den Server übertragen. Dennoch kann die Übertragung aber immer noch abgefangen werden und einem potentiellen Angreifer wertvolle Hinweise auf das eigene Passwort geben. Um dieses Restrisiko zu eliminieren hat heise security in einem Artikel erläutert, wie die Datenbank lokal durchsucht werden kann: Nach dem Passwort-Leak: Eigene Passwörter lokal checken.

Breach Alarm

Auch das Tool Breach Alarm bietet den Nutzer die Möglichkeit herauszufinden, ob vom Hacker gestohlene Passwörter im Internet gehandelt werden, indem das Internet nach gestohlenen Kennwortdaten durchforstet wird. Die Datenbank von Breach Alarm ist jedoch deutlich kleiner und umfasst 813 Millionen Datensätze. Auch hier gibt es die Möglichkeit, sich künftig durch die Einrichtung eines E-Mail-Watchdog-Accounts per E-Mail benachrichtigen zu lassen, für den Fall, dass ein Datenklau bekannt wird.

Wie verlässlich sind diese Tools?

Die Tools bieten eine gute Hilfestellung, damit Privatpersonen auf einfachem Wege erkennen können, ob Sie zur Zielscheibe von Hackerangriffen geworden sind. Jedoch ist bei ihrer Anwendung Vorsicht geboten, denn eine hundertprozentige Sicherheit ist nie gegeben. Schließlich beschränkt sich der Datenabgleich der einzelnen Tools nur auf die erfassten Datensätze. Um eine sichere Trefferquote zu gewährleisten, müssten diese also vollständig sein und ständig aktualisiert werden. Außerdem kann es Fälle geben, in denen Unbefugte Ihre Daten bereits besitzen aber noch nicht missbraucht haben, sodass sie von den Datensätzen nicht erfasst werden können.

Risikomanagement bei einem Hackerangriff

Falls Sie selber die Tools getestet haben, mit dem unerfreulichen Ergebnis, dass Daten im Internet veröffentlicht wurden, sollten Sie sofort die folgenden Schritte befolgen:

- Änderung der Passwörter

Sie sollten umgehend Ihr Passwort ändern. Wurde das Passwort schon vom Hacker geändert, können Sie sich über den Account-Anbieter Zugriff zu Ihrem Account verschaffen über die Funktion „Passwort vergessen“. Um nicht sofort wieder Hackern Zugriff zu ihrem Account zu gewähren, sollten Sie das per Mail erhalten Passwort sofort ändern. Sofern Sie gleiche Passwörter für mehrere Websites benutzen, sollte auch hier sofort eine Änderung vorgenommen werden. Hilfestellungen zur Auswahl eines neuen Passwortes, welches einfach zu merken und sicher ist, finden Sie im Beitrag: Das „perfekte“ Passwort - Ausmaße des Angriffs ermitteln

Als nächstes sollten Sie die Tragweite des Hackerangriffs feststellen. Zu welchen Zwecken wurde ihr Account missbraucht. Wenn bspw. Transaktionen durchgeführt wurden, sollte das Kreditinstitut informiert werden. - Aktivierung der Zwei-Faktor-Authentifizierung

Diese sollten Sie unbedingt bei wichtigen Diensten aktvieren, um einen erneuten Angriff entgegenzuwirken. Bei der Zwei-Faktor-Authentifizierung wird zusätzlich zum Passwort nochmals ein weiterer Code verlangt. Der Nutzer erhält diesen per SMS, E-Mail oder App. - Anzeigenerstattung bei der Polizei

Das Risiko ist hoch, dass ein Hacker mit den gewonnenen Daten Straftaten begeht. Daher sollte der Vorfall der Polizei gemeldet werden. - Beratungstelefon für Opfer von Identitätsmissbrauch

Für Opfer von Phishing-Angriffen oder anderer Formen des Identitätsmissbrauchs hat die Arbeitsgruppe Identitätsschutz im Internet (a-i3) ein Beratungstelefon eingerichtet. - Hilfestellung vom Landesdatenschutzbeauftragte

Zudem bieten die Landesdatenschutzbeauftragten Unterstützung und Informationsmaterial an. So etwa der Landesbeauftragte für Datenschutz Baden-Württemberg mit empfehlenswerten Maßnahmen nach erfolgreichen Angriffen.